TERS VE DOĞRUDAN BAĞLANTI

Aman aman hakim olmamakla birlikte araştırarak yazmaya çalışacağım. Eksikleri yorum olarak bildirirseniz konuda editleme yaparım. İnformation gathering yani bilgi toplama işlemleri normalde iki kısımda işlenir(aktif pasif). Ben ise reverse ve bind olarak işleyeceğim. Daha çok aktif atılımlardan bahsedicem. Daha çok dememin sebebi sunucuyla doğrudan tek ve ya çift taraflı iletişim kurulmasıdır.

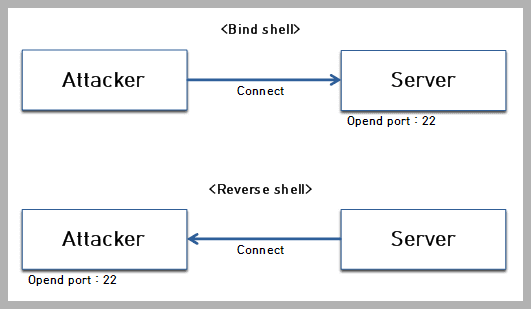

BİND REVERSE KAVRAMI

Bind bizden giden paketler ile yaptığımız işlemlerdir. Post metoduna dayalıdır. Reverse(ters) ise dinlemeye ve gelen paketlerin analizine bağlı işlemlere denir.

Reverseye örnek olarak weevely ile oluşturduğumuz bash tabanlı shell gösterilebilir.

ÖRNEKLER VE FARKLAR

Bind Shell :

Ele geçirilen sunucu; netcat, yada python, perl vb programlama dilleri ile yazılmış scriptler ile saldırganın seçtiği bir port dinleme alınır. Bu işlem gerçekleştirildikten sonra saldırgan hedef sunucunun dinlemede olan portuna bağlantı talebi göndermesine dayanır

Reverse Shell :

Ele geçirilen sunucu; netcat, yada python, perl vb programlama dilleri ile yazılmış scriptler ile saldırganın bilgisayarının dinlemede olduğu bir portuna bağlantı talebi gerçekleştirmesine dayanmaktadır.

Burda cümleler çok benzer. Tanımları copy paste yaptım. Farklarını da öyle yapıcam. Çünkü düzgün ve kısa bir şekilde açıklamışlar.

FARKLAR

● Bind Shell ile saldırgan, kurban üzerinde bir port açar ve bu porta bağlanır

● Reverse shell ile kurban, saldırganın dinlemeye aldığı port’a bağlantı yapar

Sonraki partta root olma denemelerinde bu protokollerin nasıl kullanılacağını anlatacağım. Nmap, netcad vb. araçlar ile göstermeye çalışacağım.

Son düzenleme: