Merhaba İMT bu konumda bug bounty ve ya web sızma testinde ilk adım olan Recon yani Reconnaissance ele alacağım.

Genel olarak Recon:

Hedefiniz hakkında daha fazla bilgi, alt alanlar, bağlantılar, açık portlar, gizli dizinler, hizmet bilgileri vb. gibi daha fazla bilgi toplama işlemidir.

Recon aşaması kullanılan teknikler ve toollar hedefimizin scope büyüklüyüne göre değişe bilir.

Küçük Scopelar Tek bir alan adını ve ya kısıtlı bir yeri içerse de Büyük Scopelarda bug bulma şansınız ve uygulamayı her taraflı test etme şansınız daha çokdur

Small Scopelarda yapmamız gerekenleri kısaca özetleyelim:

-Dizin taramaları

-Github Dorking

-Port servislerinin taranması

-Backend servislerinin analizi

-Parameterlerin bulunması

-Wayback url. ile enumeration

Big Scope yapmamız gerekenler:

~ASN ip rangelerin bulunması

~Subdomain takeover

~Github repolardakı tehlikeli bilgilerin bulunması

~Storage servislerde misconfigurationlar (mesela Amazon s3 bucketları)

~Arama motorları ile keşif (Shodan,Censys ve s.)

~Dizin taramaları

~Github Dorking

~Port servislerinin taranması

~Backend servislerinin analizi

~Parameterlerin bulunması

~Wayback url. ile enumeration

Evet şimdi başlangıç bilgiye sahibiz peki bunların hepsini nasıl toplayacaz?

Bu keşifleri bazılarını manual yapa bilsekde automation tool-larsız geçinemeyiz xD

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Genel olarak Recon:

Hedefiniz hakkında daha fazla bilgi, alt alanlar, bağlantılar, açık portlar, gizli dizinler, hizmet bilgileri vb. gibi daha fazla bilgi toplama işlemidir.

Recon aşaması kullanılan teknikler ve toollar hedefimizin scope büyüklüyüne göre değişe bilir.

Küçük Scopelar Tek bir alan adını ve ya kısıtlı bir yeri içerse de Büyük Scopelarda bug bulma şansınız ve uygulamayı her taraflı test etme şansınız daha çokdur

Small Scopelarda yapmamız gerekenleri kısaca özetleyelim:

-Dizin taramaları

-Github Dorking

-Port servislerinin taranması

-Backend servislerinin analizi

-Parameterlerin bulunması

-Wayback url. ile enumeration

Big Scope yapmamız gerekenler:

~ASN ip rangelerin bulunması

~Subdomain takeover

~Github repolardakı tehlikeli bilgilerin bulunması

~Storage servislerde misconfigurationlar (mesela Amazon s3 bucketları)

~Arama motorları ile keşif (Shodan,Censys ve s.)

~Dizin taramaları

~Github Dorking

~Port servislerinin taranması

~Backend servislerinin analizi

~Parameterlerin bulunması

~Wayback url. ile enumeration

Evet şimdi başlangıç bilgiye sahibiz peki bunların hepsini nasıl toplayacaz?

Bu keşifleri bazılarını manual yapa bilsekde automation tool-larsız geçinemeyiz xD

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Şimdi bir hedef seçip recon işlemlerini gerçekleştirelim

Seçtiğim hedef:inst.gov.vn

İlk önce alt alan adlarını toplamak için subfinder toolunu kullanıcam:

Diyelimki fazla Subdomaini olan bir hedeflere karşılaştık yapacağımız şey Http Probing ve Subdomain screenshooting yapmak ve alt alanlarda neler olduğunu anlamaktır.

HTTPX:tüm subdomainleri bir listeye toplayıp kayd ediyoruz

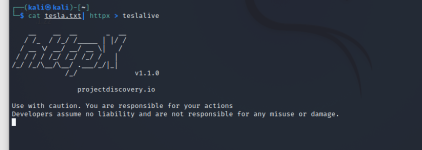

Burada tesla.com -un altalanlarinda live olanlari çıkartalım

(subfinder ile subdomainleri bulup tesla.txt kaydettik)

live olanlar teslalive olarak kayd edilecektir.

Bir penetrasyon testeri olarak tüm alt alanları kontrol etmemiz gerekse de, bir şekilde alt alanları yüksek değerli hedeflere ve düşük değerli hedeflere göre kategorize edebilirsek, testte bize çok yardımcı olabilir. Yüksek değerli hedeften kastım, sitelerden birinin bir giriş formu olduğunu varsayalım, sonra yüksek değerli bir alt alan adı olabilir, çünkü giriş formunu atlayıp içeri girmek için çeşitli yollar deneyebiliriz.

Eyewitness usage:

./EyeWitness -f /home/kali/teslalive requestlerimize time out degerleride vere biliriz

Screenshootingin önemide yukarıda belirtdiğim gibi hedeflerinizi kategorize etmekdir

Directory Fuzzing/BruteForcing

hedefimizden devam edelim

(default wordlisti kullandim)

ve bulduğumuz "very sus" directoryler:

(aslında daha fazlaydı xD)

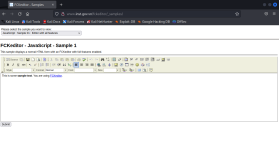

SQL db files:

Fckeditor:

Evet şimdi bu tür scanların önemini anlıyoruz

Şimdi Tüm subdomainleri nuclei isimli template based scannerimiz ile scan edelim(altdns ile subdomainlerin sublarınıda bula bilirsiniz)

Tabi testlerde custom templatelerde kullana bilirsiniz (kendimizde geliştire biliriz yaml baseddir)tam kullanımı ve linkleri aşağı bırakıyorum:

https://github.com/projectdiscovery/nuclei-templates

Tüm bu işleri otomatik yapacak frameworklerde vardır örneğin:

Kullanılan bazı toollar:

- Assetfinder https://github.com/tomnomnom/assetfinder

- Altdns https://github.com/infosec-au/altdns

- Dirsearch https://github.com/maurosoria/dirsearch

- Httpx https://github.com/projectdiscovery/httpx

- Waybackurls https://github.com/tomnomnom/waybackurls

- Nuclei https://github.com/projectdiscovery/nuclei

Okuduğunuz için teşekkürler yazım hataları ola bilir kb türkçe bilmiyom V2 daha detaylı ve büyük scopelara yönelik olacaktır görüşürüz