Siber Tehdit Temelleri

Siber tehdit istihbaratı yapan organizasyonların çoğu kendi ürünlerini ve dışarıdan satın aldıkları ürünleri kullanırlar. Bu süreci kimin gerçekleştirdiğine bakılmaksızın, siber tehdit istihbaratının süreç verilerine bakılmaksızın çıkarıldığı kilit kaynaklar şunlardır.

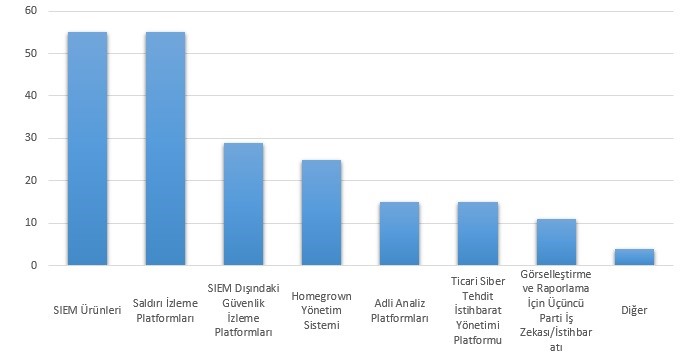

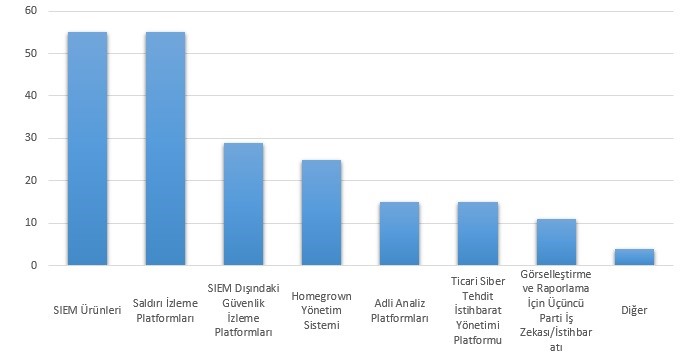

SANS Enstitüsü’nün yaptığı araştırmaya göre; Dave Shackleford dünya çapındaki 326 şirkete Tehdit İstihbaratını nasıl kullandıklarını sormuştur. Bu şirketler her büyüklükte ve sektörde, bilgi teknolojileri ile ilgilenen şirketlerdir. Bu 326 şirketin katıldığı anketin sonuçları aşağıdaki şekilde gösterilmiştir.

Şekil : SANS Enstitüsü tarafından yapılan anket çalışması

Şekil : SANS Enstitüsü tarafından yapılan anket çalışması

Ankete katılanların %55 kadarı, çeşitli kaynaklardan aldığı tehdit istihbaratı verisinin toplamak ve analiz etmek için SIEM ürünleri kullanmaktadır. Bu durumda Tehdit İstihbaratı ve SIEM’in bir araya getirilmesi ve birbirine entegre edilmesi gerekmektedir.

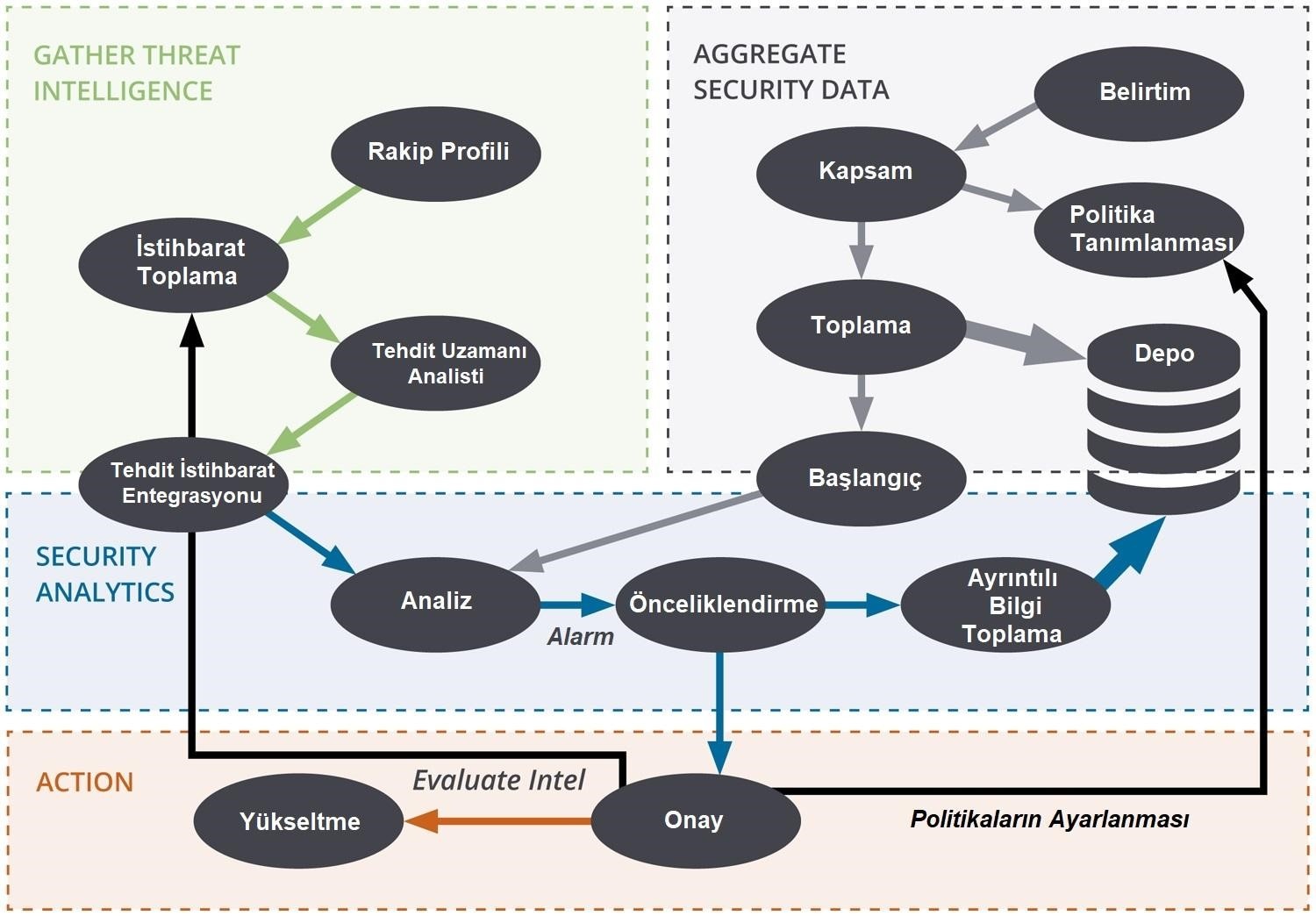

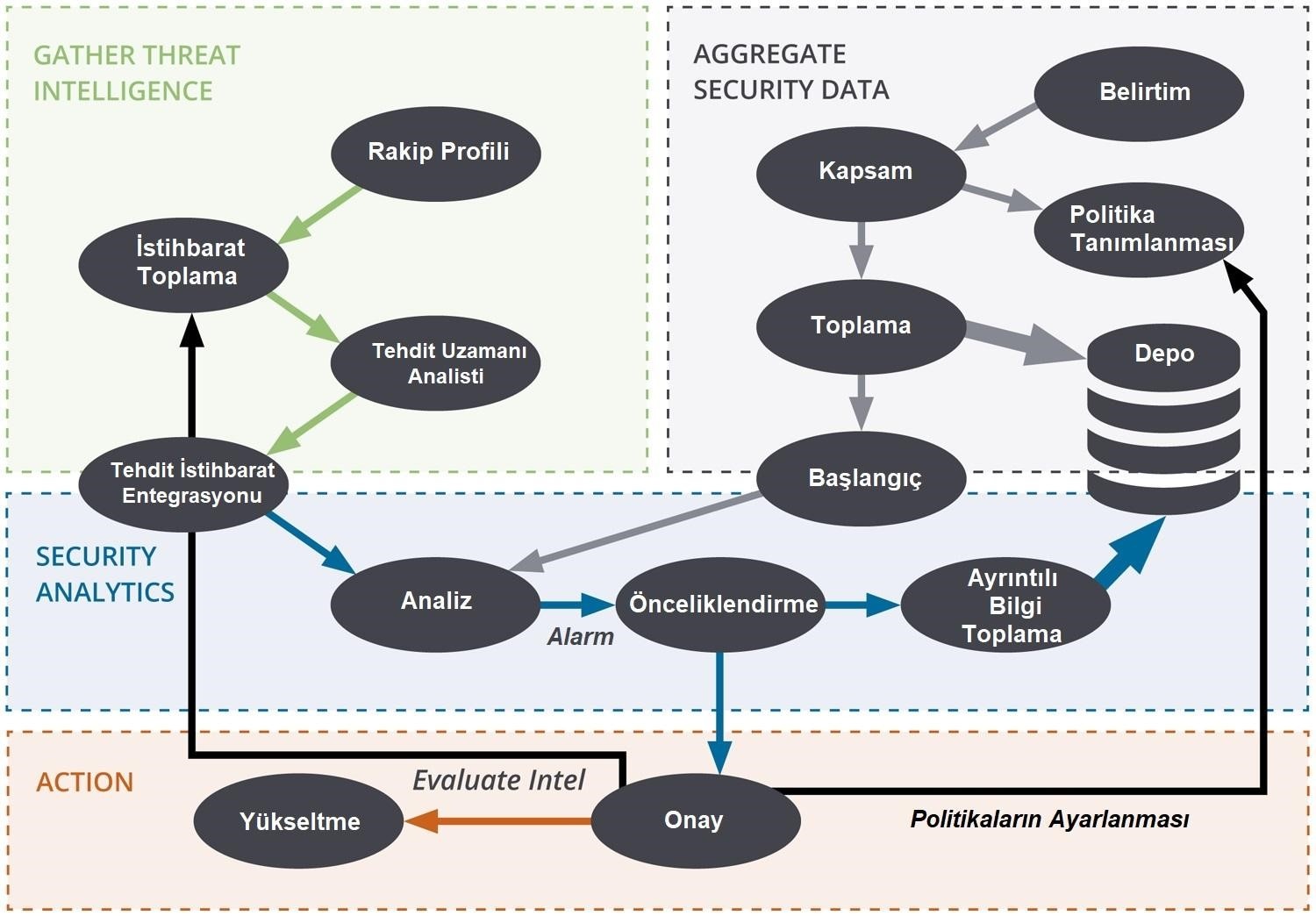

Tehdit İstihbaratının SIEM’e entegrasyonunu anlamak için öncelikler aşağıdaki akış şeması üzerinde duralım;

Şekil: Securosis.com’a göre güvenlik izleme iş akış diyagramı

Şekil: Securosis.com’a göre güvenlik izleme iş akış diyagramı

Sol üst taraf tehdit istihbaratı koleksiyonunu gösterir. Tehdit istihbaratını toplamadan önce, öncelikle ticari riskleri temsil eden rakiplerimizi tanımalı ve profillemeliyiz. Bu işlem doğru tehdit istihbaratını seçmek için gereklidir. Daha sonra istihbarata toplamaya ve analiz etmeye başlayabiliriz. Devamında tehdit istihbaratını SIEM’e entegre etmeye devam edebiliriz.

Yukarıdaki şekilde güvenlik analitiği bölümünde, ortamımızı standart SIEM yaklaşımında olduğu gibi analiz etmeye başlayabiliriz, ancak bu kez algılama mekanizmalarımızı (imza ve anomali tabanlı) tehdit istihbaratı ile ilişkilendirmeliyiz.

Tespit edilen tehditler, onaları tetikleyen göstergelerin sayısına, sıklığına ve türlerine göre önceliklendirilebilir. Öncelik sıralamasına göre veri tabanları sorgularıyla ilgili cihazlardan derinlemesine bilgi toplama işlemi gerçekleştirebiliriz. Bu işlem ilerideki adli analiz süreçlerindeki araştırmaları kolaylaştırır.

Son olarak eylem-aksiyon kutusunda gösterildiği gibi, uyarılar bir kez güvenlik operasyonları ekibi tarafından gözden geçirildiğinde, true-positive ise onaylayabilir, false-positive ise alarmı kaldırabilirler. Bir sonraki durumda eldeki istihbarat gözden geçirilebilir ve politikalarda yanlış alarmları önlemeye yönelik değişiklik yapılabilir. Doğrulama işlemlerinden sonra uyarılar IR (Investor Relations) ekiplerine gönderilebilir.

Tehdit istihbaratının SIEM’e entegrasyonunun birçok avantajı vardır. Tüm güvenlik ürünleri satıcıları tehdit istihbaratının öneminin ve talebinin artması üzerine, ürünlerinde bu talebe cevap vermek zorunda olduklarının farkındadır.

Yukarıdaki akış diyagramında gösterildiği gibi, toplanan tehdit istihbaratını kalite ve etki açısından değerlendirilmesi gerekecektir. Siber İstihbarat Analizi ve Tehdit Araştırmaları Merkezi Şefi Sergio Caltagirone’ya göre istihbaratın uygulanabilir olması için karşılaması gereken dört nitelik;

Uygunluk: Tehdit istihbarat ekipleri, toplanan istihbaratın kuruma özel olmasını sağlamalıdır.

Tamlık: Tehdit istihbaratının yeterli ayrıntıya ve bağlama sahip olması gerekmektedir.

Güncellik: Doğru etkiyi yaratabilmek için istihbarat mümkün olduğunca hızlı bir şekilde toplanmalı ve işlenmelidir.

Doğruluk: Etkin keşif sağlamada, tehdit istihbaratının yüksek doğruluk değerine sahip olması için bir miktar false-positive değere sahip olması gerekmektedir.

Bu nitelikler tehdit istihbaratı verisinin verimliliğinin ve kullanışlılığını onaylamak için kriter olarak kullanılabilirler.

Siber Tehdit İşinize Nasıl Yardımcı Olur?

SANS Enstitüsünün yaptığı araştırmaya göre kuruluşların %42’sinden fazlası siber tehdit istihbaratı ekipleri bulundurmaktadır. Aşağıda doğru siber tehdit istihbaratı edinmenin, işletmelerdeki siber güvenlik tehditlerine karşı ayakta durmalarını sağlayacak çeşitli yollar bulunmaktadır;

Siber tehdit istihbaratı yapan organizasyonların çoğu kendi ürünlerini ve dışarıdan satın aldıkları ürünleri kullanırlar. Bu süreci kimin gerçekleştirdiğine bakılmaksızın, siber tehdit istihbaratının süreç verilerine bakılmaksızın çıkarıldığı kilit kaynaklar şunlardır.

- Firewall

- Endpoints

- Honeypots

- Tanınmış Güvenlik araştırma grupları (CERT, CISO gibi)

- Güvenlik açığı değerlendirme verileri

- Kullanıcı davranış analizi

- Açık Kaynak kamu grupları / forumları

- Erişim ve kullanıcı hesabı bilgileri

- Üçüncü parti yöneticilerinin verileri

- Saldırı Tespit Sistemi raporları

SANS Enstitüsü’nün yaptığı araştırmaya göre; Dave Shackleford dünya çapındaki 326 şirkete Tehdit İstihbaratını nasıl kullandıklarını sormuştur. Bu şirketler her büyüklükte ve sektörde, bilgi teknolojileri ile ilgilenen şirketlerdir. Bu 326 şirketin katıldığı anketin sonuçları aşağıdaki şekilde gösterilmiştir.

Şekil : SANS Enstitüsü tarafından yapılan anket çalışması

Şekil : SANS Enstitüsü tarafından yapılan anket çalışmasıAnkete katılanların %55 kadarı, çeşitli kaynaklardan aldığı tehdit istihbaratı verisinin toplamak ve analiz etmek için SIEM ürünleri kullanmaktadır. Bu durumda Tehdit İstihbaratı ve SIEM’in bir araya getirilmesi ve birbirine entegre edilmesi gerekmektedir.

Tehdit İstihbaratının SIEM’e entegrasyonunu anlamak için öncelikler aşağıdaki akış şeması üzerinde duralım;

Şekil: Securosis.com’a göre güvenlik izleme iş akış diyagramı

Şekil: Securosis.com’a göre güvenlik izleme iş akış diyagramıSol üst taraf tehdit istihbaratı koleksiyonunu gösterir. Tehdit istihbaratını toplamadan önce, öncelikle ticari riskleri temsil eden rakiplerimizi tanımalı ve profillemeliyiz. Bu işlem doğru tehdit istihbaratını seçmek için gereklidir. Daha sonra istihbarata toplamaya ve analiz etmeye başlayabiliriz. Devamında tehdit istihbaratını SIEM’e entegre etmeye devam edebiliriz.

Yukarıdaki şekilde güvenlik analitiği bölümünde, ortamımızı standart SIEM yaklaşımında olduğu gibi analiz etmeye başlayabiliriz, ancak bu kez algılama mekanizmalarımızı (imza ve anomali tabanlı) tehdit istihbaratı ile ilişkilendirmeliyiz.

Tespit edilen tehditler, onaları tetikleyen göstergelerin sayısına, sıklığına ve türlerine göre önceliklendirilebilir. Öncelik sıralamasına göre veri tabanları sorgularıyla ilgili cihazlardan derinlemesine bilgi toplama işlemi gerçekleştirebiliriz. Bu işlem ilerideki adli analiz süreçlerindeki araştırmaları kolaylaştırır.

Son olarak eylem-aksiyon kutusunda gösterildiği gibi, uyarılar bir kez güvenlik operasyonları ekibi tarafından gözden geçirildiğinde, true-positive ise onaylayabilir, false-positive ise alarmı kaldırabilirler. Bir sonraki durumda eldeki istihbarat gözden geçirilebilir ve politikalarda yanlış alarmları önlemeye yönelik değişiklik yapılabilir. Doğrulama işlemlerinden sonra uyarılar IR (Investor Relations) ekiplerine gönderilebilir.

Tehdit istihbaratının SIEM’e entegrasyonunun birçok avantajı vardır. Tüm güvenlik ürünleri satıcıları tehdit istihbaratının öneminin ve talebinin artması üzerine, ürünlerinde bu talebe cevap vermek zorunda olduklarının farkındadır.

Yukarıdaki akış diyagramında gösterildiği gibi, toplanan tehdit istihbaratını kalite ve etki açısından değerlendirilmesi gerekecektir. Siber İstihbarat Analizi ve Tehdit Araştırmaları Merkezi Şefi Sergio Caltagirone’ya göre istihbaratın uygulanabilir olması için karşılaması gereken dört nitelik;

Uygunluk: Tehdit istihbarat ekipleri, toplanan istihbaratın kuruma özel olmasını sağlamalıdır.

Tamlık: Tehdit istihbaratının yeterli ayrıntıya ve bağlama sahip olması gerekmektedir.

Güncellik: Doğru etkiyi yaratabilmek için istihbarat mümkün olduğunca hızlı bir şekilde toplanmalı ve işlenmelidir.

Doğruluk: Etkin keşif sağlamada, tehdit istihbaratının yüksek doğruluk değerine sahip olması için bir miktar false-positive değere sahip olması gerekmektedir.

Bu nitelikler tehdit istihbaratı verisinin verimliliğinin ve kullanışlılığını onaylamak için kriter olarak kullanılabilirler.

Siber Tehdit İşinize Nasıl Yardımcı Olur?

SANS Enstitüsünün yaptığı araştırmaya göre kuruluşların %42’sinden fazlası siber tehdit istihbaratı ekipleri bulundurmaktadır. Aşağıda doğru siber tehdit istihbaratı edinmenin, işletmelerdeki siber güvenlik tehditlerine karşı ayakta durmalarını sağlayacak çeşitli yollar bulunmaktadır;

- Çevreye etki eden tehdit ve saldırı metodolojilerinin görünürlüğünün arttırılması,

- Siber güvenlik eğilimlerine uyum sağlamak için güvenlik süreçlerini iyileştirilmesi,

- Uygulanan prosedürlerin ve kaynakların listelenmesi,

- Bilinmeyen tehditleri tespit etmek,

- Daha iyi tehdit yönetimi uygulamak,

- Saldırganlar tarafından sömürülecek sistemlerdeki güvenlik açıklarını tespit etmek,

- Siber güvenlik risklerini ele almak için daha geniş kapsam oluşturmak,

- Güvenlik olaylarını tespit etmek ve bunlara karşı koymak için zaman kazandırmak,

- Güvenlik ihlallerini proaktif olarak tahmin etme ve karşı koyma,

- Kuruluşunuzun siber güvenlik ekibini bilgisayar korsanlarına karşı korumaya hazır olmalarını sağlamak,

- Kuruluşun sistemleri veya veri kayıpları üzerindeki etkisini azaltmak,